Podstawowe definicje#

Poniżej znajdziesz kilka definicji, które w dokładny sposób opisują co to jest podatność (luka bezpieczeństwa), ocena podatności oraz zarządzanie podatnościami. Korzystam z tych definicji na każdym moim szkoleniu związanym z zarządzaniem podatnościami. W większości przypadków są one wystarczające, wydaje mi się, że tutaj też będą pomocne.

Co to jest podatność?#

Quote

"Podatność (ang. a vulnerability /ˌvʌlnərəˈbɪləti/) to słaby punkt systemu, który pozwala źródłu zagrożenia na naruszenie jego bezpieczeństwa. Może to być słabość oprogramowania, sprzętu, procedury lub człowieka, którą można wykorzystać. Luką może być usługa uruchomiona na serwerze, niezaktualizowane aplikacje lub systemy operacyjne, nieograniczony punkt dostępu bezprzewodowego, otwarty port na zaporze sieciowej, luźne zabezpieczenia fizyczne, które pozwalają każdemu wejść do serwerowni lub niewymuszone zarządzanie hasłami na serwerach i stacjach roboczych."

Źródło: CISSP All-in-One Exam Guide, 8th Edition, 2018, by Shon Harris, Fernando Maymi, page 6

Dzięki tej bazie wiedzy postaram się pomóc Ci w zidentyfikowaniu i usunięciu podatności z Twojego środowiska pracy. Dokonamy więc oceny podatności (ang. Vulnerability Assessment). W kontekście procesu oceny podatności skupimy się głownie na wykrywaniu luk bezpieczeństwa w:

- oprogramowaniu,

- usługach uruchomionych na serwerze (lub stacji roboczej),

- niezaktualizowanych aplikacjach,

- niezaktualizowanych systemach operacyjnych,

- konfiguracji systemów i aplikacji,

- zaporach sieciowych, np. otwarte porty,

- sprzęcie, np. punkt dostępu bezprzewodowego (jeżeli będzie to możliwe),

Nie będziemy w stanie ocenic w automatyczny sposób podatności związanych z luźnymi zabezpieczeniami fizycznymi, które np. pozwalają każdemu wejść do serwerowni. Kwestie słabości w procedurach lub ludziach poruszymy pośrednio.

Co to jest ocena podatności?#

Quote

"Ocena podatności (ang. Vulnerability Assessment) identyfikuje szeroki zakres podatności w środowisku. Jest ona zwykle przeprowadzana za pomocą narzędzia skanującego. Chodzi o to, aby zidentyfikować wszelkie luki, które potencjalnie mogą zostać wykorzystane do naruszenia bezpieczeństwa naszych systemów. Dla kontrastu, w teście penetracyjnym specjalista ds. bezpieczeństwa wykorzystuje jedną lub więcej luk w zabezpieczeniach, aby udowodnić klientowi (lub szefowi), że haker może faktycznie uzyskać dostęp do zasobów firmy."

Źródło: CISSP All-in-One Exam Guide, 8th Edition, 2018, by Shon Harris, Fernando Maymi, page 878

Tam gdzie to tylko możliwe, będziemy próbowali wykorzystać narzędzia skanujące, które zaraportują Ci luki bezpieczeństwa w Twoim środowisku pracy. Narzędzia te wykorzystują bazy danych z testami bezpieczeństwa wykrywającymi podatności. Często są one aktualizowane każdego dnia.

Co to jest zarządzanie podatnościami?#

Quote

"Zarządzanie podatnościami (ang. Vulnerability Management) odnosi się do regularnego identyfikowania podatności, ich oceny i podejmowania kroków w celu ograniczenia związanego z nimi ryzyka. Nie jest możliwe wyeliminowanie zagrożeń. Podobnie nie jest możliwe wyeliminowanie wszystkich podatności. Jednak skuteczny program zarządzania podatnościami pomaga organizacji zapewnić, że regularnie ocenia podatności i łagodzi te, które stanowią największe ryzyko. Dwa wspólne elementy programu zarządzania podatnościami to rutynowe skanowanie podatności i okresowe oceny podatności."

Źródło: (ISC)2 CISSP Certified Information Systems Security Professional Official Study Guide, 8th Edition, 2018, by Mike Chapple, Janes Michael Stewart, Darril Gobson, page 725

Musisz wziąć odpowiedzialność za bezpieczeństwo Twojej firmy i Twoich klientów i odpowiednio zacząć zarządzać podatnościami.

Oceny podatności należy dokonywać w sposób ciągły. Nie jest to zadanie, które wykonujesz raz i możesz o nim zapomnieć. Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury Stanów Zjednoczonych (CISA - Cybersecurity and Infrastructure Security Agency) sugeruje wykonywanie skanów przynajmniej raz w tygodniu jeżeli Twoje systemy są dostępne z sieci Internet (źródło: Remediate Vulnerabilities for Internet-Accessible Systems)

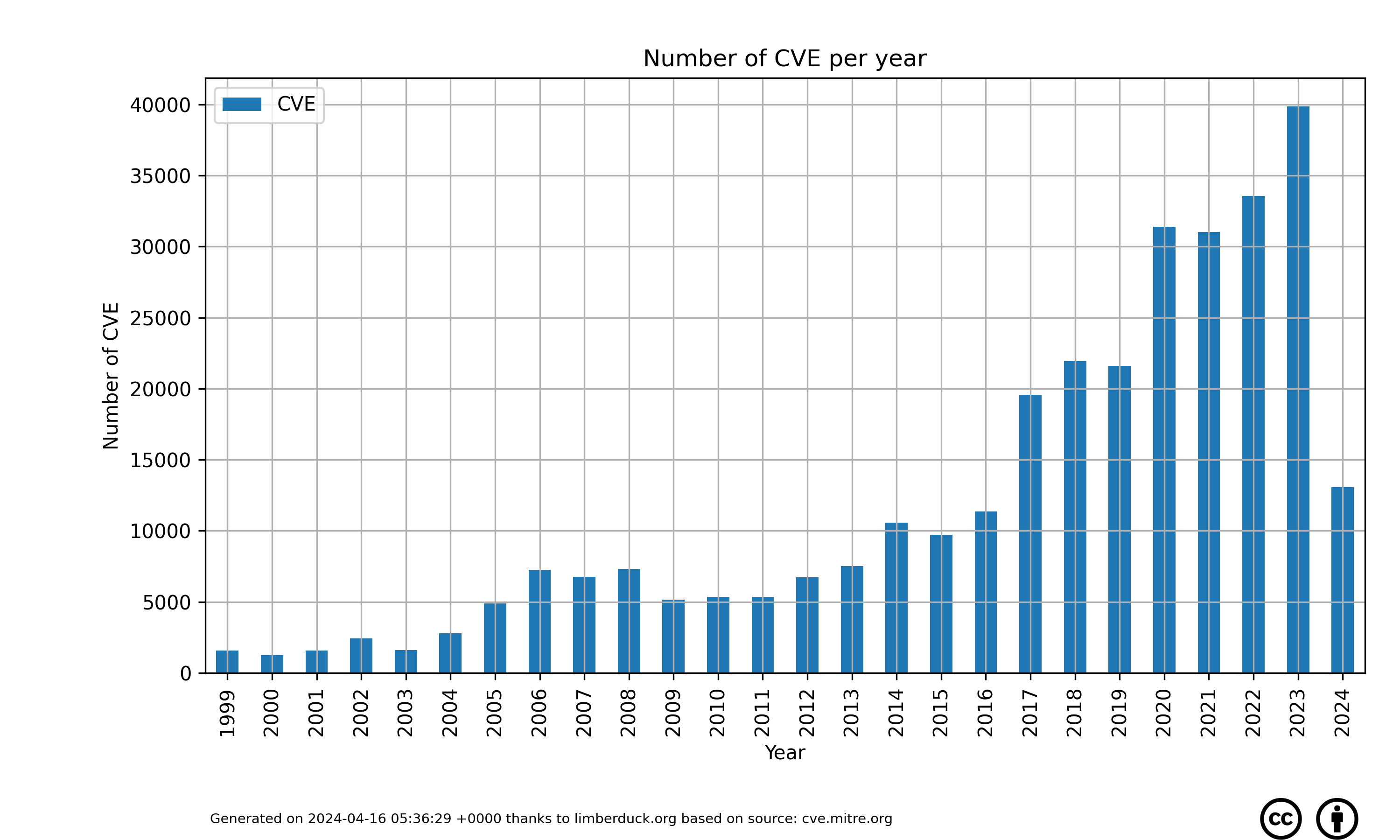

Ilość rejestrowanych podatności wzrasta każdego roku. Na poniższym wykresie znajdziesz informacje o liczbe podatności rejestrowanych każdego roku pod znacznikami CVE (ang. Common Vulnerabilities and Exposures).

Kolejny krok#

Kolejnym krokiem jaki musisz wykonać jest zrobienie inwentaryzacji swojego środowiska pracy.